Hva er OSINT?

OSINT står for Open- Source Intelligence. På norsk oversettes det ofte til åpne kilder-etterretning eller frikildeetterretning, og det handler om å samle inn, vurdere og analysere informasjon som er offentlig og lovlig tilgjengelig, med hensikt å besvare et konkret etterretningsspørsmål. Informasjonen kan stamme fra nyhetsmedier, sosiale medier, offentlige registre, akademiske publikasjoner, rapporter, bilder, åpne databaser på nett og mer.

Det gir OSINT et bredt spekter og skiller det fra de andre etterretningsdisiplinene ved at informasjonen i utgangspunktet er åpen for alle. Den virkelige utfordringen ligger derfor ikke i å finne store mengder data, men i å vurdere, filtrere og sette informasjonen sammen på en måte som skaper ny innsikt og bedre beslutningsgrunnlag. Det er også viktig å poengtere at ikke all informasjon kan regnes som etterretning eller OSINT. Først når rådata vurderes kritisk, settes inn i en kontekst og gis analytisk verdi, blir den til OSINT. Målet er derfor å gå fra å spørre hva som finnes der ute, til å forstå hvorfor det er relevant og hva det faktisk forteller oss.

Et praktisk eksempel kan illustrere dette. Når en innhenter eller en analytiker undersøker et mistenkelig selskap, handler det ikke bare om å søke opp nettsiden deres. Det kan innebære å bruke åpne foretaksregistre for å identifisere eierskap, kombinere dette med metadata fra domenet, se etter historiske endringer via eksempelvis Wayback Machine, og analysere sosiale medier for å se hvem som promoterer selskapet. Først når alt dette settes sammen, oppstår et helhetlig og handlingsrelevant bilde, altså ekte etterretning.

Denne evnen til å omdanne informasjon til innsikt har alltid vært kjernen i OSINT, men metodene og omfanget har endret seg dramatisk gjennom tidene. OSINT har nemlig eksistert lenge før internett, men har vokst eksplosivt i takt med den teknologiske utviklingen og fremveksten av sosiale medier. Denne utviklingen har ført til at store deler av den menneskelige aktiviteten utspiller seg i det digitale rom, der alt fra politikk og økonomi til kriminalitet og krigføring etterlater spor som kan analyseres og tolkes.

Den største INTen av dem alle

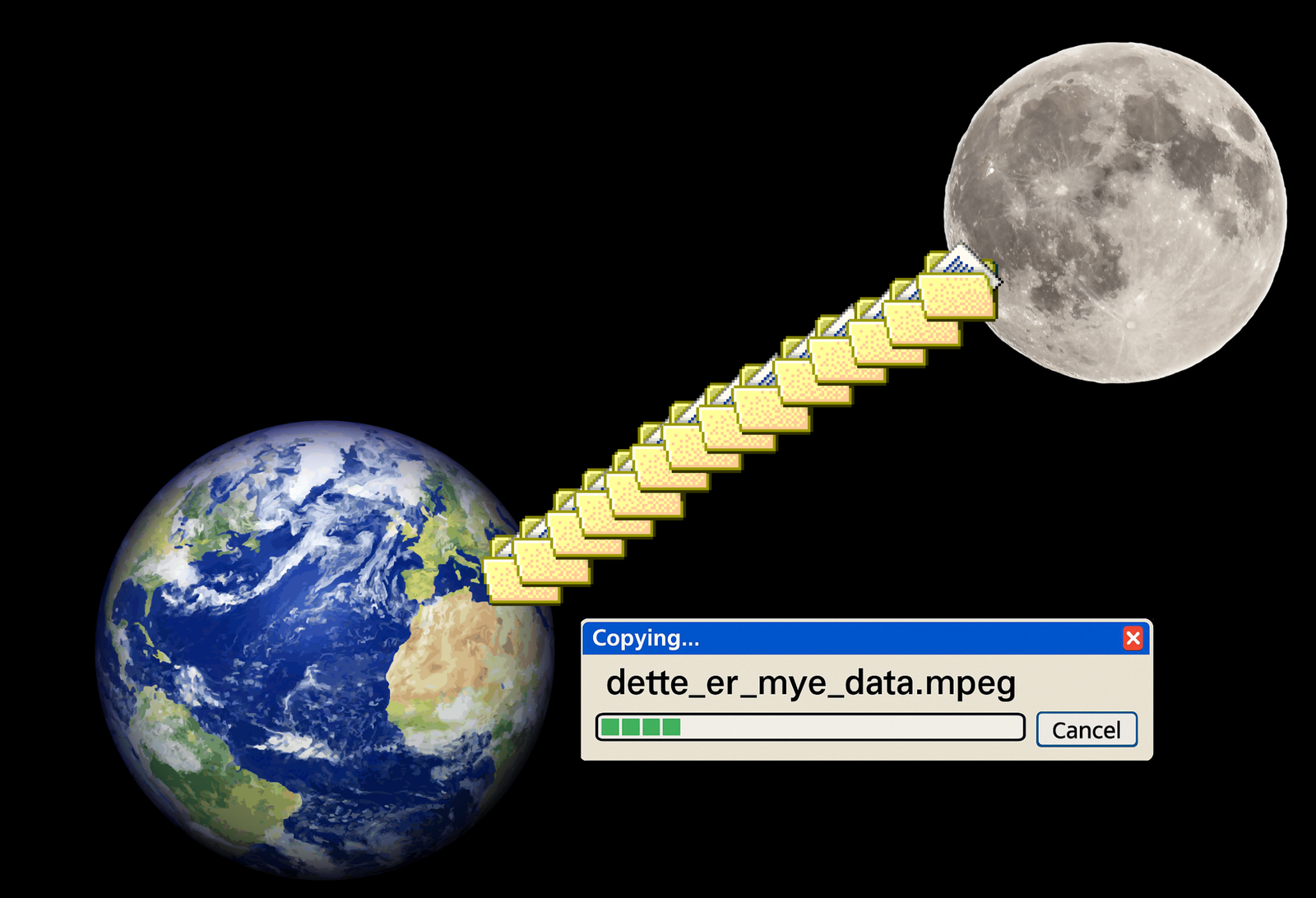

OSINT kan betraktes som grunnmuren i all moderne etterretning. I dag anslås det at rundt 95 prosent av informasjonen som brukes i etterretningsvurderinger stammer fra åpne kilder. Dette gjør OSINT til den desidert største av alle etterretningsdisiplinene, både i offentlig og privat sektor. Innhenting fra åpne kilder utgjør derfor ofte majoriteten av grunnlaget for en etterretningsvurdering samtidig som den kan bli supplert med mer sensitive eller skjulte kilder som HUMINT og SIGINT. Årsaken til dette skyldes ikke at OSINT er favorisert eller preferert når man driver med innhentingsarbeid, men snarere mengden informasjon man har tilgjengelig. Den teknologiske utviklingen, og ekspansjonen av internett gjennom databaser, nyheter og lagrede registre produserer enorme mengder data over hele verden hver eneste dag. Det gir personen som skal innhente informasjon fra åpne kilder et bredt spekter av kilder i et landskap som kan fremstå som uendelig.

OSINT-teknikker

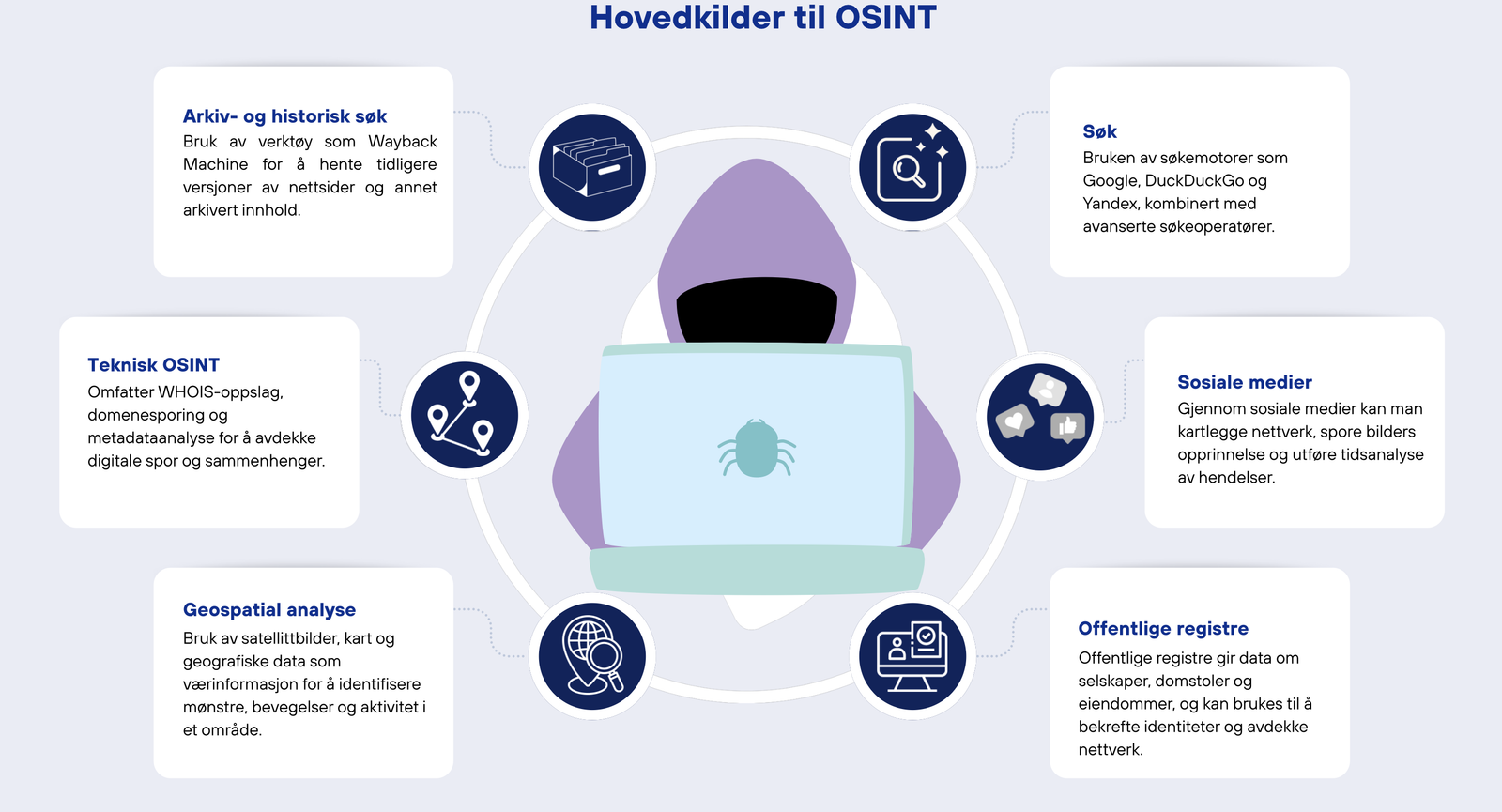

OSINT er ikke én enkelt metode, men et bredt spekter av teknikker og fremgangsmåter for å samle, analysere og verifisere informasjon fra åpne kilder. OSINT handler om å oppdage, skille, destillere og formidle informasjon som svar på en konkret bestilling (etterretningsspørsmål). Arbeidet kombinerer teknologisk verktøy, analytiske metoder og menneskelig vurderingsevne, hvor kjernen ligger i evnen til å strukturere enorme mengder data til relevant og anvendbar innsikt.

De vanligste teknikkene omfatter søk i åpne kilder, bruk av sosiale medier, informasjon fra offentlige registre, geospatiale data, teknisk OSINT og arkiv- eller historiske søk. Disse dekker alt fra avanserte søk i søkemotorer og nettverkssporing i sosiale plattformer, til kartanalyse, domenedata og undersøkelser av slettede nettsider. Det er også viktig å presisere at hver innhenter har sin egen fremgangsmåte i kombinasjon med forskjellige verktøy, og at det aldri finnes én fasit på hvordan en bestilling bør løses.

Uavhengig av hvilke teknikker som brukes, er det metodiske arbeidet bak innhentingen minst like avgjørende som verktøyene i seg selv. En effektiv OSINT-innhenter arbeider systematisk, definerer mål, identifiserer relevante kilder, samler data, vurderer pålitelighet og trekker analytiske slutninger. Det krever både teknologisk forståelse og en kritisk, etisk og kreativ tilnærming til informasjonsinnhenting.

Hva er OSINT og hva er ikke OSINT?

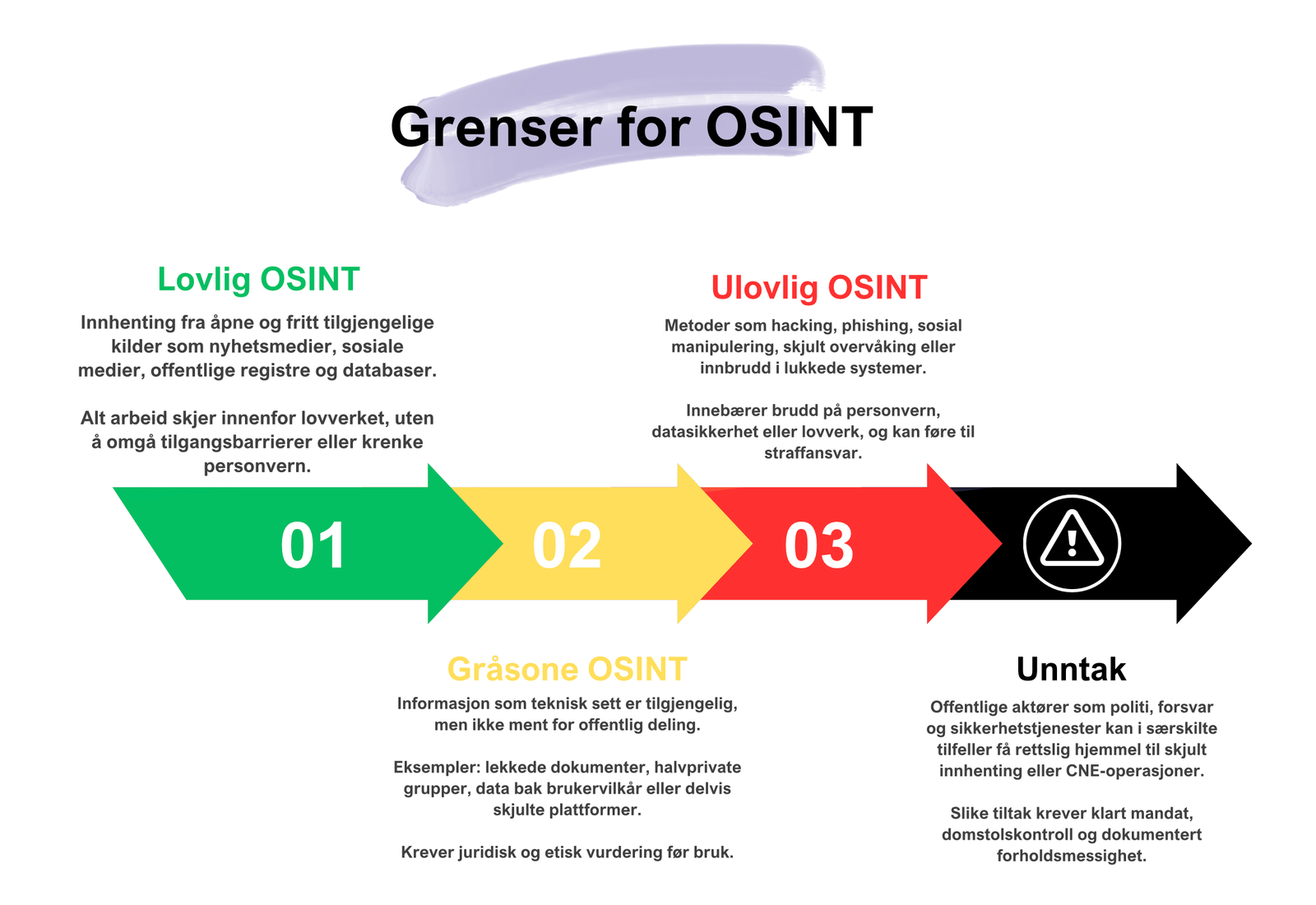

Selv om OSINT bygger på åpne og lovlige kilder, finnes det ulike oppfatninger av hva som faktisk omfattes av begrepet. Definisjonen er stadig gjenstand for faglig og juridisk debatt, ettersom internett i dag er enormt, fragmentert og i kontinuerlig endring. Spørsmål oppstår for eksempel når det gjelder lekket materiale som publiseres på nettet eller innhold i delvis lukkede grupper på sosiale plattformer. Regnes dette som åpne kilder, eller beveger det seg utenfor OSINT-begrepet? Kildene varierer i tydelighet, og derfor er det nyttig å operere med en praktisk avgrensning. OSINT omfatter informasjon som man lovlig kan finne og hente gjennom åpne søk eller åpne, tilgjengelige kanaler. Denne avgrensningen gir et klart utgangspunkt for metodikk og etterrettelighet.

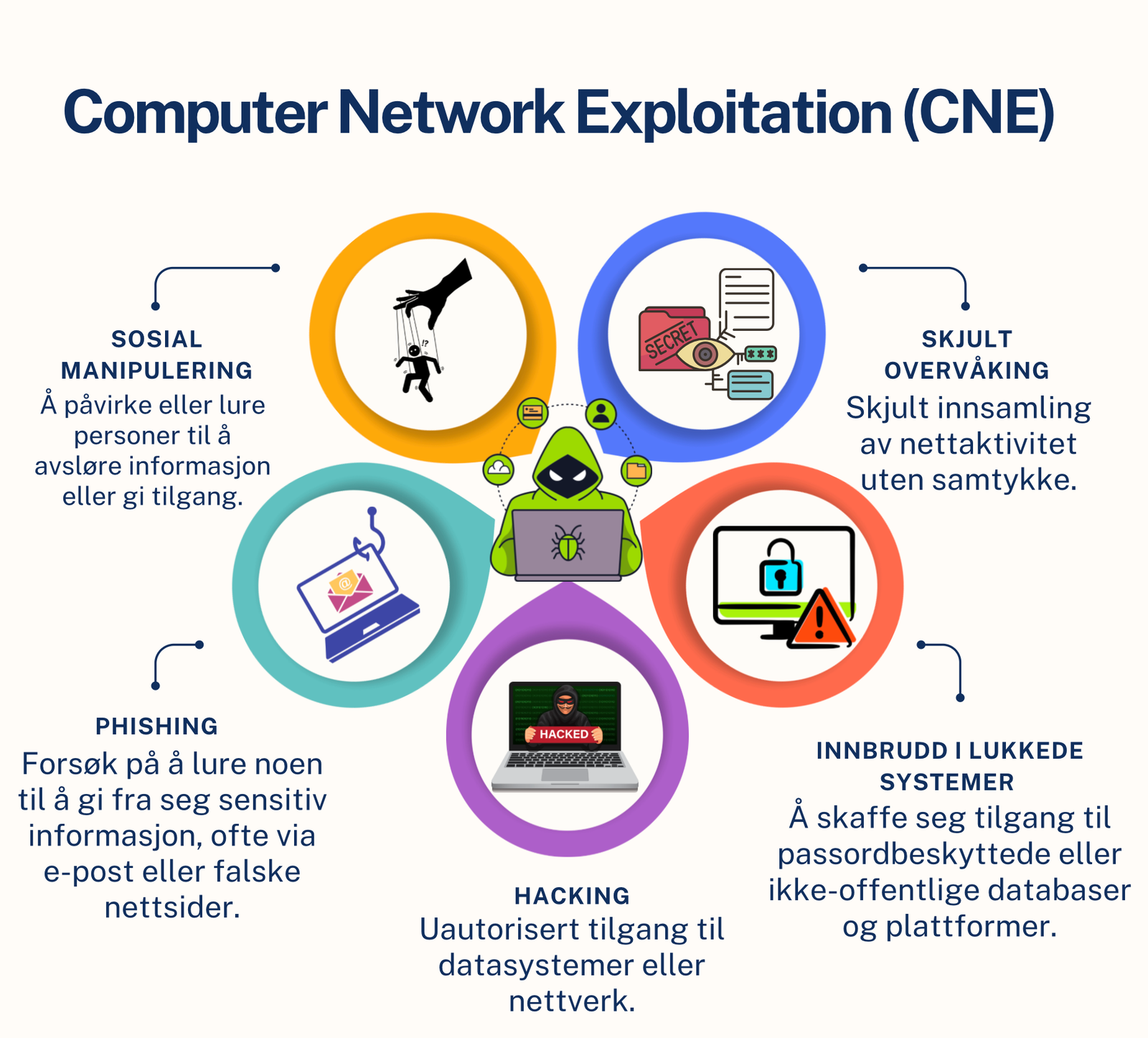

Metoder som hacking, phishing, sosial manipulering eller innbrudd i lukkede systemer faller utenfor OSINT. Slike teknikker betegnes ofte som Computer Network Exploitation (CNE) eller lignende og regnes som skjult eller uautorisert innhenting når de ikke har rettslig hjemmel. I spesielle tilfeller kan politiet eller forsvaret, under streng rettslig autorisering, gjennomføre skjult innhenting på nett. Slike operasjoner krever klare mandater, rettslig grunnlag og omfattende kontrollmekanismer for å sikre at tiltakene er forholdsmessige og lovlige. Debatten om hvorvidt enkelte CNE-tiltak noen ganger misbrukes eller tolkes som "utvidet OSINT" illustrerer behovet for tydelige retningslinjer og transparens i etterretningsarbeidet.

I praksis oppstår det gråsoner. Noe informasjon kan være teknisk tilgjengelig, men skjult bak vilkår, passord eller brukervilkår, eller være gjort publikt gjennom lekkasjer som ikke var ment for allmennheten. For innhentere uten nødvendig godkjenning, rettslig hjemmel eller et klart mandat kan slik innhenting lett gli over i ulovlig eller uetisk praksis. Derfor må organisasjoner ha klare standardprosedyrer (SOP) for hva som regnes som lovlig og akseptabel praksis, inkludert prosedyrer for vurdering av personvern og risiko, og rutiner for eskalering til juridisk rådgiver eller ledelse når grensetilfeller oppstår.

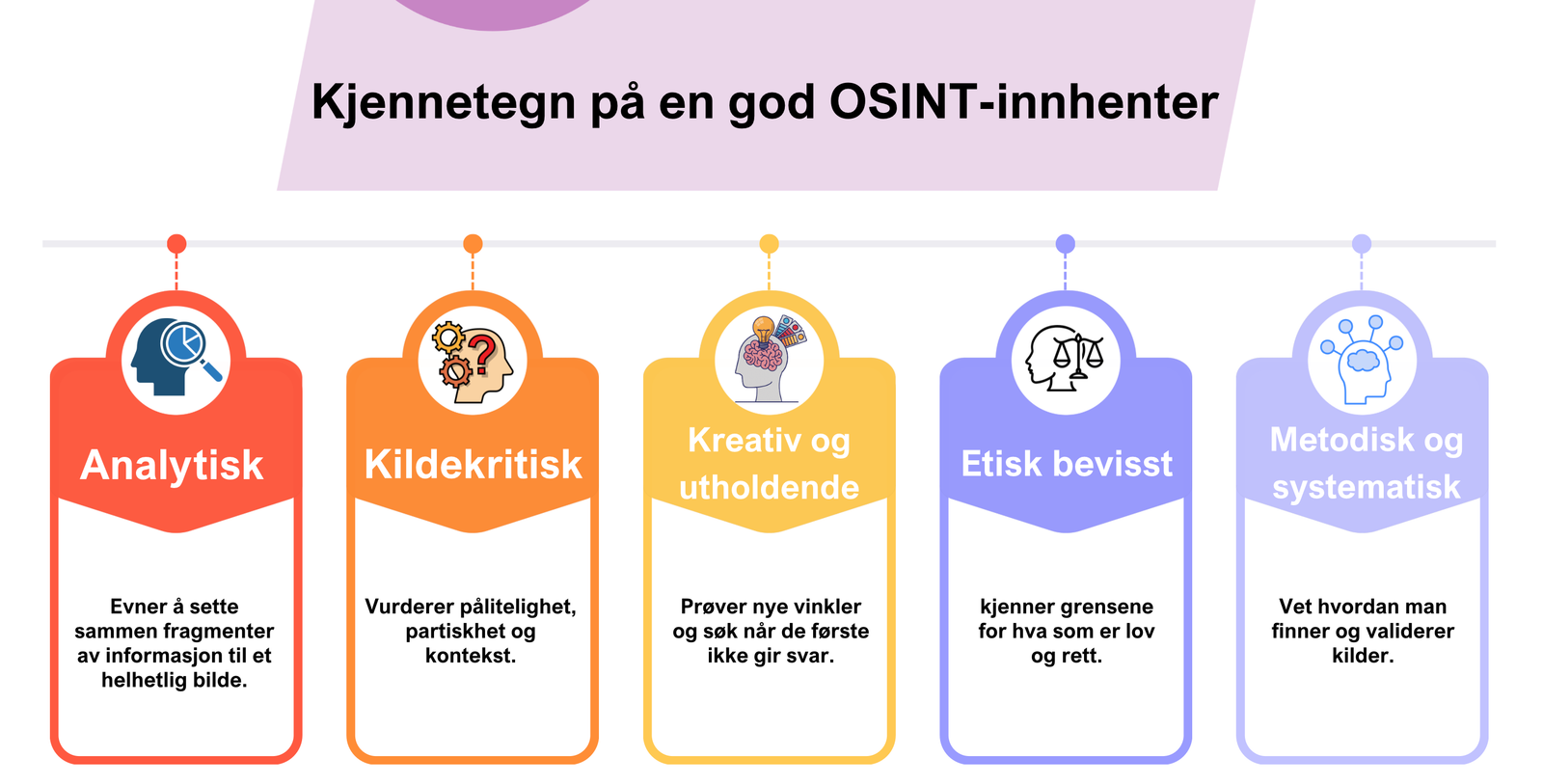

Kjennetegn på en god OSINT-innhenter

Det finnes ingen fasit på hva som kjennetegner en god OSINT-innhenter. Mennesker arbeider på ulike måter, benytter forskjellige metoder og bruker ulike verktøy. Likevel finnes det noen grunnleggende prinsipper som enhver OSINT-innhenter bør ha solid forståelse for.